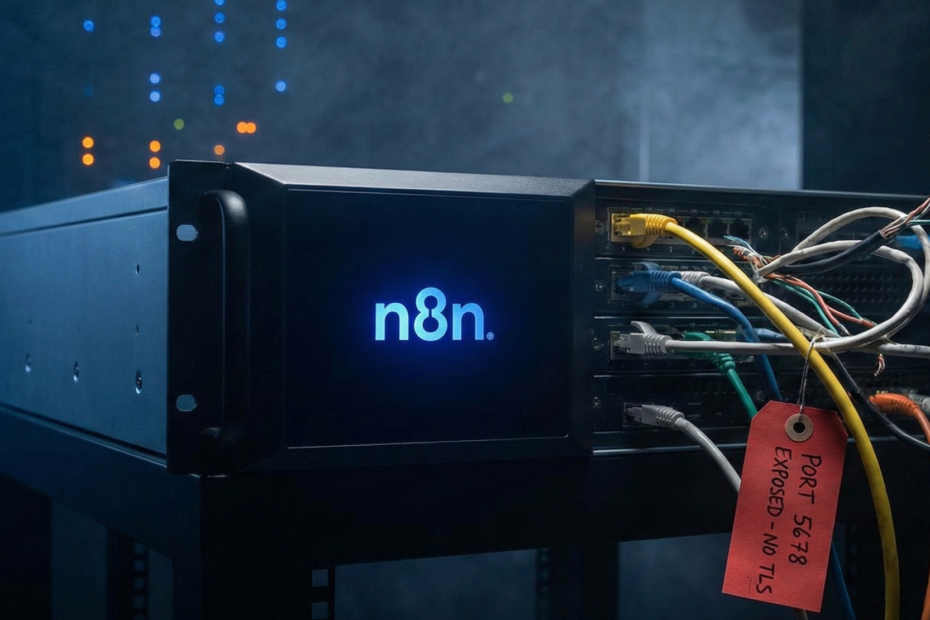

Guía paso a paso para poner N8N decente con proxy, TLS, secretos y controles. No expongas tus servicios si no lo neesitas.

Juan Ibero

Inmerso en la Evolución Tecnológica. Ingeniero Informático especializado en la gestión segura de entornos TI e industriales, con un profundo énfasis en seguridad, arquitectura y programación. Siempre aprendiendo, siempre explorando.

Guía práctica para desplegar n8n con Docker, hacer backups que sirvan y actualizar sin romper flujos. Con pasos, avisos y checklist.

n8n en Docker: rápido de montar, serio de mantener. Despliega en tu empresa.

N8N puede ayudarte en tus procesos, a veces. Desgranemos si te puede interesar.

n8n en serio ¿Buena eleccón?

Cuando “ser agile” se vende como pack, aparecen rituales, métricas vacías y poca entrega real. Vamos a pinchar ese globo sin piedad.

¿Agilidad o humo? La realidad que no encaja en empresas ágiles

Supongo que todos os habréis hecho esta pregunta, ¿podríamos engañar a un T800 controlado por un LLM para que nos… Read More »¿Podemos hacer que un T800 nos haga la colada? Vulnerabilidades de Ciberseguridad en Modelos de Grandes de Lenguaje (LLMs)

¿Podemos hacer que un T800 nos haga la colada? Vulnerabilidades de Ciberseguridad en Modelos de Grandes de Lenguaje (LLMs)

Hoy me gustaría escribir sobre un tema del que se habla mucho y se entiende poco, los ataques de desbordamiento… Read More »Ataques de desbordamiento de pila (Stack Overflow)

Ataques de desbordamiento de pila (Stack Overflow)

Introducción En nuestro loquísimo mundo digital (por lo menos el mío), la ciberseguridad se ha convertido en un pilar fundamental… Read More »Directiva Europea NIS2 – España

Directiva Europea NIS2 – España

¿Os suenan esos candaditos que veis en la barra de direcciones de vuestro navegador? Sí, esos que os hacen sentir… Read More »X.509 Certificates: The Backbone of Internet Security